IP v4

| Website: | CBS Trainings: Moodle |

| Kurs: | Test22 |

| Buch: | IP v4 |

| Gedruckt von: | Gast |

| Datum: | Freitag, 18. April 2025, 07:55 |

Beschreibung

IP v4

Inhaltsverzeichnis

- 1. Überblick

- 2. Adressierung

- 3. Classful IP Addressing - die klassische Einteilung im Internet

- 4. Spezielle IP Adressen

- 5. Private Adressbereiche

- 6. NAT/PAT (NAPT)

- 7. Abgrenzung zwischen NAT und PAT

- 8. ARP

- 9. Classless Inter Domain Routing (CIDR)

- 10. Supernetting

- 11. Subnetting

- 11.1. Netz- und Boadcast Adresse

- 11.2. Subnetzmaske

- 11.3. Ermittlung der Netz-und Host-ID

- 11.4. Übungen Subnetting

- 11.5. Übungen zur Wiederholung

- 11.6. Aufgaben zu Subnetting

- 11.7. Übungen Adressbestimmung

- 11.8. Lösungen zu Übungen IP

- 11.9. Übungen Netze bauen

- 11.10. Netze bauen II

- 11.11. Lösung Netze bauen II

- 11.12. Netze bauen III

- 11.13. Aufgaben IP

- 12. IP Paket

- 13. MTU

- 14. IP Paket analysieren

- 15. Lösung IP Paket analysieren

- 16. ICMP - Internet Control Message Protocol

- 17. Quellen

1. Überblick

Das Internet Protocol (IP) ist ein in Computernetzen weit verbreitetes Netzwerkprotokoll. Es ist die Implementierung der Internetschicht des TCP/IP-Modells bzw. der Vermittlungsschicht (Network Layer) des OSI-Modells.

IP bildet die erste vom Übertragungsmedium unabhängige Schicht der Internetprotokoll-Familie. Das bedeutet, dass mittels IP-Adresse und Subnetzmaske (subnet mask) Computer innerhalb eines Netzwerkes in logische Einheiten, so genannte Subnetze, gruppiert werden können. Auf dieser Basis ist es möglich, Computer in größeren Netzwerken zu adressieren und Verbindungen zu ihnen aufzubauen, da logische Adressierung die Grundlage für Routing (Wegewahl und Weiterleitung von Netzwerkpaketen) ist. Das Internet Protocol stellt die Grundlage des Internets dar.

2. Adressierung

Zur Adressierung im Internet wird ein hierarchisches Adressierungsschema benutzt. Jede

Rechneradresse besteht dabei aus zwei Teilen: Der erste Teil dient der Identifikation des

Netzes (Net-ID) zu dem der jeweilige Rechner gehört, der zweite Teil (Host-ID) identifiziert

den jeweiligen Rechner in seinem Netz. Die Rechneradresse ist weltweit eindeutig.

Maschinen, die an mehrere Netze angeschlossen sind (Multihomed), haben in jedem Netz

eine andere IP-Adresse.

Je nach Länge der Net-ID werden die Adressklassen A, B und C unterschieden. Die

Multicastadresse kann benutzt werden, um Broadcastmeldungen an bestimmte

Rechnergruppen zu verteilen. Mit Hilfe von Multicasting ist es möglich mit einem Paket

mehrere Empfänger zu erreichen. Das Paket wird an eine Multicast-Gruppe verschickt.

Dieser Mechanismus macht natürlich nur für verbindungslose Protokolle Sinn, wie z. B. UDP.

Daraus ergeben sich für die verschiedenen Netzklassen die Adressräume mit der theoretisch

möglichen Anzahl der Netze und bzw. der Endgeräte.

3. Classful IP Addressing - die klassische Einteilung im Internet

Übersicht der früheren Netzklassen

| Netzklasse | Erste Bits | Adressbereich | Netzlänge | Hostlänge | Netze | Hosts pro Netz |

|---|---|---|---|---|---|---|

| Klasse A | 0... | 0.0.0.1 - 127.255.255.255 | 8 Bit | 24 Bit | 128 | 16.777.214 |

| Klasse B | 10... | 128.0.0.1 - 191.255.255.255 | 16 Bit | 16 Bit | 16.384 | 65.534 |

| Klasse C | 110... | 192.0.0.1 - 223.255.255.255 | 24 Bit | 8 Bit | 2.097.152 | 254 |

| Klasse D | 1110... | 224.0.0.1 - 239.255.255.255 | Verwendung für Multicast-Anwendungen | |||

| Klasse E | 1111... | 240.0.0.1 - 255.255.255.255 | reserviert | |||

Netzklassen waren eine von 1981 bis 1993 verwendete Unterteilung des IPv4-Adressbereiches

in Teilnetze für verschiedene Nutzer. Mit diesem Verfahren war es möglich, die Netzklasse

anhand der IP-Adresse zu erkennen

Netzwerkmasken (default subnet mask):

Class A: 255.0.0.0

Class B: 255.255.0.0

Class C: 255.255.255.0

Die einzelnen Netzwerkklassen unterscheiden sich in der Länge des Netzwerk- und

Hostanteils. Für jede Netzwerkklasse wurde deshalb eine Standardnetzwerkmaske

festgelegt.

Loopback-Adresse: Die Class-A-Netzwerkadresse 127.0.0.0 ist reserviert für das Local

Loopback. Damit lässt sich zu Testzwecken die Funktionalität der Netzwerkschnittstelle des

eigenen Rechners überprüfen.

Problem des Classful IP Addressing ist ein verschwenderischer Umgang mit Adressen.

Beispiel: Unternehmen mit 2.000 Host benötigt Class B Netz, verwendet dabei lediglich 3 %

der möglichen Adressen.

0244567667

1111000000

4. Spezielle IP Adressen

loopback - 127.0.0.1

Das gesammte Netz mit der Kennung 127.0.0.0 ist nicht verfügbar, da 127.0.0.1 als sogenannte Loopback-Adresse definiert ist - jeder Rechner kann sich selbst unter dieser Adresse ansprechen und löst diese meist in den DNS-Namen 'localhost' auf.

Dies ist einfach in jeder Shell nachzuvollziehen :

root@threat # ping localhost PING localhost (127.0.0.1): 56 data bytes 64 bytes from 127.0.0.1: icmp_seq=0 ttl=255 time=10.5 ms 64 bytes from 127.0.0.1: icmp_seq=1 ttl=255 time=12.1 ms --- localhost ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max = 17.1/22.3/27.5 ms

5. Private Adressbereiche

Als privat definierte Adressbereiche werden im Internet nicht geroutet und können somit problemlos von jedem in privaten Netzwerken verwendet werden, ohne sich um die Beschaffung einer öffentlichen IP kümmern zu müssen.

Hinweis : Rechner mit IPs aus diesen Adressbereichen können nur über Router, die NAT ausführen, ans Internet angeschlossen werden.

Bei der Einwahl zu Ihrem Internetprovider über Modem / ISDN /Direkt wird Ihrem Rechner eine öffentliche IP aus dessen Pool zugewiesen, sie verwenden in diesem Fall keine private IP.

Bei einem Rechner, der über eine mit einer privaten IP belegten Ethernet-Karte über einen DSL-Router ans Internet angeschlossen ist, führt dieser Router NAT aus und verfügt auf dem zum Internet gerichteten Anschluss ebenfalls über eine öffentliche IP.

6. NAT/PAT (NAPT)

Definition

Die Netzwerkadressübersetzung (englisch Network Address Translation, kurz NAT) ist in Rechnernetzen der Sammelbegriff für Verfahren zur Veränderung von Adressen in IPv4-Paketen. NAT ermöglicht die Verwendung einer im Internet erreichbaren Adresse durch mehrere Hosts gleichzeitig. Typischerweise übernimmt derjenige Router im Netzwerk die Aufgaben von NAT, der die Verbindung zum Internet herstellt (auch Default Gateway genannt).

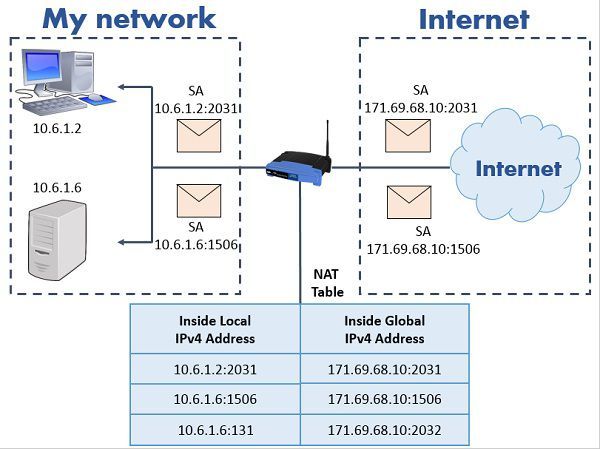

Verfahren

Wenn ein direkt am Internet angeschlossener Rechner einer Web-Site anfordert, schickt er

ein Paket mit seiner Absenderadresse, einem frei gewählten Quellport (z.B. 10000), der

Zieladresse des Web-Servers und in der Regel dem Ziel-Port 80.

Die Antwort des Server steckt in Paketen, in denen Ziel- und Quellangaben vertauscht sind,

also von der Server-Adresse und dem Quell-Port 80 an die Adresse des Clients mit dem Ziel-Port 10000.

Vom Provider erhält der Router nur eine Internet-Adresse, er muss jedoch den Verkehr für

mehrere Clients abwickeln. Dabei hilft ihm Network Address Port Translation (NAPT).

Wenn ein Client (z. B. 192.168.1.2) einen Web-Server anfragen möchte, schickt er IP-Pakete an

diesen Server mit dem Ziel-Port 80 und einem beliebigen Quell-Port (z. B. 10000). Der

Router leitet diese Pakete weiter, ersetzt jedoch die Absender-Adresse durch seine eigene

und ändert den Quell-Port (z. B. auf 20000). Diese neue Port-Nummer trägt er zusammen

mit der ursprünglichen Absenderadresse und dem ursprünglichen Quell-Port in seine NAT Tabelle

ein. Der Server antwortet an die Adresse des Routers und den geänderten Port. Der Router

ermittelt anhand der Portnummer in seiner Tabelle, für welchen Client mit welcher

Port-Nummer er das Paket verschickt hat. Mit diesen Daten leitet er das ankommende Paket

an den Client weiter.

Vorteile:

- IP-Adressen eines Netzes können vor einem anderen Netz verborgen werden. Somit kann NAT zur Verbesserung der Privatsphäre eingesetzt werden.

- Dieselben IP-Adressbereiche können von mehreren abgeschlossenen privaten Netzwerken verwendet werden, ohne dass es zu Adresskollisionen kommt, da nach außen nur die IP-Adresse des NAT-Routers sichtbar ist. Das ist der wahrscheinlich wichtigste Vorteil und war die Hauptmotivation für die Entwicklung von NAT

Nachteile:

- Ein Problem an NAT ist, dass die saubere Zuordnung „1 Host mit eindeutiger IP-Adresse“ nicht eingehalten wird. Durch die Umschreibung von Protokoll-Headern, die einem Man-in-the-middle-Angriff ähnelt, haben so insbesondere ältere Protokolle und Verschlüsselungsverfahren auf Netzwerk- und Transportebene durch diesen Designbruch Probleme (zum Beispiel. IPsec-AH). Protokollkomplikationen durch NAT werden in RFC 3027 beschrieben.

- Ebenso leiden insbesondere Netzwerkdienste, die Rückkanäle einsetzen, etwa IP-Telefonie-Protokolle, unter Komplikationen durch NAT-Gateways.

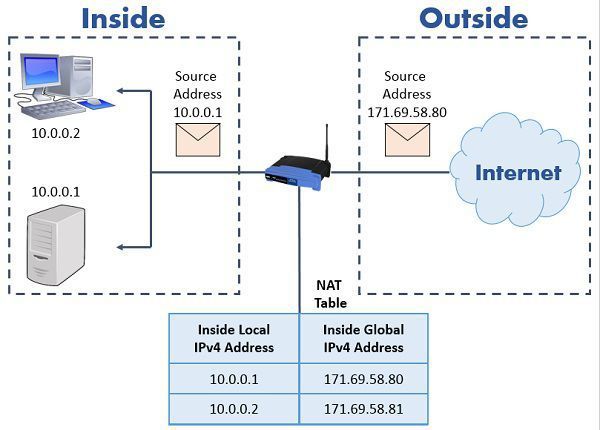

Eine Anfrage an einen Server im Internet über einen NAT Router

Eine Antwort von einen Server im Internet über einen NAT Router

7. Abgrenzung zwischen NAT und PAT

Die Begriffe Network Address Translation und Port Address Translation werden oft synonym verwendet.

Allerdings handelt es sich bei PAT streng genommen um eine Variante von NAT.

Während NAT die Möglichkeit beinhaltet, einzelne IP-Adressen 1:1 zu übersetzen, findet bei PAT stets eine n:1-Übersetzung statt. Durch die n:1-Adressübersetzung ist bei Port Address Translation zusätzlich der Austausch der Portnummern erforderlich. Bei der 1:1-Übersetzung können die Portnummern erhalten bleiben.

Da PAT bei IPv4-basierten Internetzugängen im privaten Umfeld Standard ist und es sich um eine NAT-Variante handelt, hat sich für dieses Verfahren im Sprachgebrauch der Begriff NAT etabliert. Meist ist, wenn von NAT gesprochen wird, Port Address Translation gemeint.

-

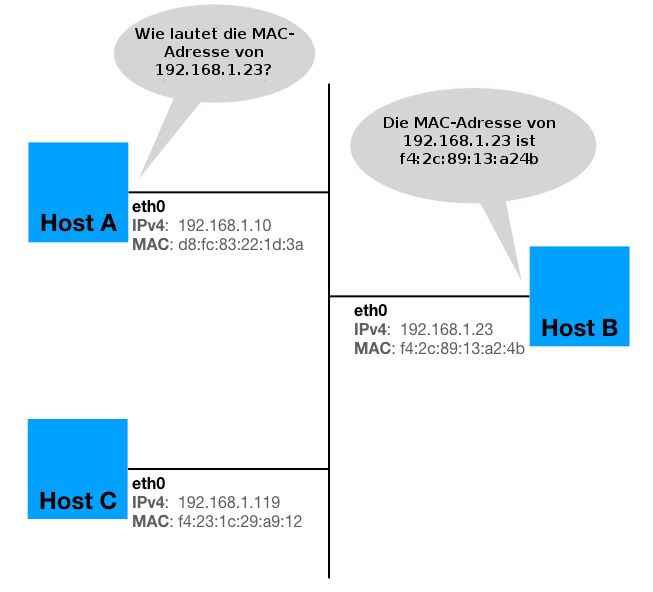

8. ARP

ARP - Address Resolution Protocol

Das Address Resolution Protocol (ARP) arbeitet auf der Schicht 2, der Sicherungsschicht, des OSI-Schichtenmodells und setzt IP-Adressen in Hardware- und MAC-Adressen um. Alle Netzwerktypen und -topologien benutzen Hardware-Adressen um die Datenpakete zu adressieren. Damit ein IP-Paket innerhalb eines lokalen Netzwerks zugestellt werden kann, muss die Hardware-Adresse des Ziels bekannt sein.

Jeder Netzwerk-Adapter besitzt eine einzigartige und eindeutige Hardware-Adresse, die fest auf dem Adapter eingestellt ist.

Bevor nun ein Datenpaket verschickt werden kann, muss durch ARP eine Adressauflösung erfolgen. Dazu sendet der Host einen ARP-Request mit der MAC-Adresse "FF-FF-FF-FF-FF-FF". Das ist ein MAC-Broadcast an alle Systeme im Netzwerk. Diese Meldung wird von jedem Netzwerk-Interface entgegengenommen und ausgewertet. Das Ethernet-Frame enthält die IP-Adresse des gesuchten Hosts. Fühlt sich ein Host mit dieser IP-Adresse angesprochen, schickt er ein ARP-Reply an den Sender zurück. Die gemeldete MAC-Adresse wird dann im lokalen ARP-Cache des Senders gespeichert. Dieser Cache dient zur schnelleren ARP-Adressauflösung.

Eine Variante von ARP ist das RARP-Protokoll. Das wird verwendet, wenn die MAC-Adresse bekannt ist und die IP-Adresse gesucht wird.

Häufig findet man in anderen Dokumentationen, das ARP ein Schicht-3-Protokoll ist. Allerdings sind ARP und auch RARP für die Adressauflösung zuständig, was eigentlich keine Aufgabe der Schicht 3 ist. Da ARP und IP eng verzahnt sind, wäre ARP zwischen Schicht 3 und Schicht 2 richtig zugeordnet.

9. Classless Inter Domain Routing (CIDR)

Ein Problem im Internet ist die Knappheit von IP-Adressen. Es gibt zwar über 2 Milliarden Adressen, durch das Vorgehen, den Adressraum in Klassen zu organisieren werden aber Millionen davon verschwendet. Insbesondere geschieht das durch die Klasse B. Für die meisten Unternehmen ist ein Netz der Klasse A mit 16 Millionen Adressen zu groß, ein Netz der Klasse C mit 254 Adressen aber zu klein. Was genommen wird, ist dann ein Netz der Klasse B mit 65.534 IP-Adressen.

Würde man alternativ statt eines Klasse B Netzes mehrere Klasse C Netze vergeben, hätte man ein anderes Problem: Die Routing-Tabellen würden zu groß werden. Wäre heute eine halbe Million Netze der Klasse C in Gebrauch, müsste jeder Router im gesamten Internet eine Tabelle mit einer halben Million Einträgen führen, d.h. für jedes Netz einen, mit der zu benutzenden Leitung und weiteren Informationen.

Eine Lösung für diese Probleme ist CDIR (Classless Inter Domain Routing). CIDR wird in RFC 1519 beschrieben und basiert darauf, dass die verbleibenden Netze der Klasse C, von denen es fast zwei Millionen gibt, in Blöcken mit variabler Länge zugewiesen werden. Braucht ein Unternehmen z. B. 2.000 Adressen, erhält es einen Block von 2.048 Adressen (acht aufeinanderfolgende Netze der Klasse C) und nicht die volle B-Klasse. Ein Unternehmen, das 8.000 Adressen braucht, erhält 8.192 Adressen (32 aufeinanderfolgende Nerze der Klasse C).

CIDR besitzt zwei grundlegende Eigenschaften:

- Das Klassenschema, also einer der Grundpfeiler der ursprünglichen Definition des Internetprotokolls, wurde komplett und ersatzlos über Bord geworfen, so dass nun auch bisherige Class-A-Netzwerke auch innerhalb des Internet und außerhalb von Organisationen in kleinere Subnetze aufteilt werden konnten.

- Das Zusammenfassen von einzelnen Routen zu einem einzigen Routing-Eintrag, um auf diese Weise die globalen Routing-Tabellen grundlegend neu zu strukturieren und zu verkleinern.

In CIDR-Notation (CIDR=Classless Inter Domain Routing) wird ein Netzwerk in der Form A.B.C.D/n geschrieben, wobei n IP-Präfix oder Netzwerk-Präfix genannt wird. Dieser Präfix definiert die Anzahl signifikanter Bits zur Identifizierung des Netzwerkes. Zum Beispiel bedeutet 192.168.1.22/18, dass die ersten 18 Bits den Netzwerkanteil stellen und die restlichen 14 Bits zur Identifizierung des Hosts genutzt werden.

Bsp.: 192.168.001.000 /24 (CIDR Schreibweise) 255.255.255.000

Zusammenfassung:

Klassenlose IP-Adressen – CIDR

Probleme bei der konventionellen Vergabe von IP-Adressen:

z. B.: 2 mögliche Varianten für ein Netz mit ca.4000 Rechnern:

- 1 Klasse B-Netz --> 1 Eintrag in Routing-Tabellen

- mind. 16 Klasse C-Netze --> 16 Einträge in Routing-Tabellen

an dem Beispiel sieht man zwei Probleme:

- Verschwendung von IP-Adressen oder

- Explosion der Routing-Tabellen

Lösung: CIDR - Classless Inter-Domain Routing

10. Supernetting

Supernetting (auch bekannt als CIDR-Summarisierung) ist ein Prozess zur Kombination mehrerer kleiner IP-Netzwerke zu einem größeren Netzwerk. Dies wird typischerweise verwendet, um die Anzahl der Routen in einem Netzwerk zu reduzieren und die Effizienz des Routing-Protokolls zu verbessern.

Die Idee hinter Supernetting besteht darin, die Host-Adressen mehrerer kleiner Netzwerke zu einem einzigen größeren Netzwerk zusammenzufassen, indem man die Subnetzmaske erweitert. Die erweiterte Subnetzmaske gibt an, welche Bits der IP-Adresse als Netzwerkadresse verwendet werden und welche als Host-Adresse verwendet werden.

Hier ist ein Beispiel für Supernetting mit zwei kleinen Netzwerken:

Annahme, wir haben zwei Netzwerke mit den folgenden Adressbereichen:

- Netzwerk A: 192.168.1.0/24 (256 Hosts)

- Netzwerk B: 192.168.2.0/24 (256 Hosts)

Wir können diese beiden Netzwerke zu einem größeren Netzwerk zusammenfassen, indem wir die Subnetzmaske erweitern. Wenn wir die ersten 23 Bits der IP-Adresse als Netzwerkadresse verwenden, können wir alle Hosts in beiden Netzwerken unter einer einzigen Netzwerkadresse zusammenfassen. Die erweiterte Netzwerkadresse lautet:

- Netzwerk AB: 192.168.0.0/23 (512 Hosts)

Durch Supernetting haben wir die Anzahl der Routen in unserem Netzwerk von zwei auf eins reduziert und gleichzeitig eine größere Anzahl von Hosts unter einer einzigen Netzwerkadresse zusammengefasst.

Hier ist ein weiteres Beispiel mit drei Netzwerken:

Annahme, wir haben drei Netzwerke mit den folgenden Adressbereichen:

- Netzwerk A: 192.168.1.0/24 (256 Hosts)

- Netzwerk B: 192.168.2.0/24 (256 Hosts)

- Netzwerk C: 192.168.3.0/24 (256 Hosts)

Wir können diese drei Netzwerke zu einem größeren Netzwerk zusammenfassen, indem wir die ersten 22 Bits der IP-Adresse als Netzwerkadresse verwenden. Die erweiterte Netzwerkadresse lautet:

- Netzwerk ABC: 192.168.0.0/22 (1024 Hosts)

Durch Supernetting haben wir die Anzahl der Routen in unserem Netzwerk von drei auf eins reduziert und gleichzeitig eine größere Anzahl von Hosts unter einer einzigen Netzwerkadresse zusammengefasst.

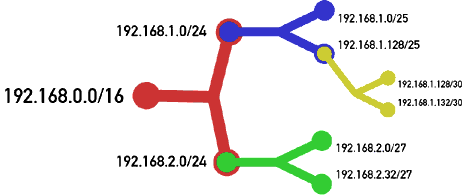

11. Subnetting

Beim Subnetting wird ein bestehendes Netz in mehrere Teilnetze aufgeteilt.

Es gibt zwei verschiedene Normen fürs Subnetting:

- Cisco Norm (RFC 950)

- Standart (RFC 1878)

Der unterschied zwischen den Normen besteht darin das bei der Anwendung der RFC 950 das erste und letzte Subnet abgezogen werden und somit 2 weniger als berechnet zur Verfügung stehen. Dies geschieht bei der RFC 1878 nicht. Hier können alle berechneten Subnetze auch verwendet werden.

RFC 950: Verwendung RIP V1

RFC: 1878: Verwendung RIP V2, OSPF (VLSM)

Bitte beachten: RFC kennen, da in den Prüfungen danach Aufgaben erstellt werden. Meistens wird jedoch nach RFC 1878 gerechnet, da das der aktuelle Standard ist.

Gründe für die Bildung von Netzklassen (Subnetting):

- Trennen von Netzwerken unterschiedlicher Topologie

- Trennen des Netzwerks zur Reduzierung des Verkehrsaufkommens

- Trennen von Netzwerken nach Standorten, Gebäuden und Etagen

- Trennen von Netzwerken nach Abteilungen und Bereichen

- Trennen von sensitiven Bereichen vom Hauptnetz

- Trennen des Netzwerks in logische Arbeitsgruppen

Vorteil von Subnetting

Flexibilität bei der Adressierung für den Administrator. Broadcast-Unterteilung. Höhere Sicherheit des LANs. Ungenutzte IP-Adressen können vermietet oder verkauft werden. Bsp.: Ein Provider bekommt das Netz 123.45.64.0/18 zugewiesen. Er kann dieses Netz in jeweils kleinere Subnetze aufteilen und an seine Kunden weitergeben.

Verschiebt man die Grenze zwischen festem (Masken-Einsen) und variablem (Masken-Nullen) Teil, können nun Unter-Subnetze aus einem Subnetz erzeugt werden. Dadurch dass der feste Teil um einige Stellen verlängert wird, kann man mehrere Unter-Subnetze über diese "neugewonnenen" festen Stellen unterscheiden. Da der variable Bereich damit automatisch kleiner wird, sind diese Subnetze jedoch kleiner.

11.1. Netz- und Boadcast Adresse

- Die Netzadresse ist die niedrigste einem Netz zugeordnete IP-Adresse (alle Bits im Hostanteil sind 0), um das Netz von außen zu kennzeichnen.

Bsp.: 192.68.55.0 - Die Broadcastadresse ist die höchste einem Netz zugeordnete IP-Adresse (alle Bits im Hostanteil sind 1).

Bsp.:192.68.55.255

Üblicherweise werden die Adressen in dezimaler Schreibweise angegeben, wobei die vier

Bytes jeweils durch Punkte getrennt werden (Dotted-Decimal-Notation).

Bei der Vergabe von IP-Adressen sollten folgende Punkte unbedingt beachtet werden:

Hosts, die im gleichen LAN-Segment oder über Repeater, Hubs, Brücken oder Switches

miteinander kommunizieren, müssen dieselbe Netzwerk-ID haben.

Die Netzadresse und die Broadcastadresse können nicht als gültige IP Adressen genutzt werden.

Hosts mit unterschiedlichen Netzwerk-IDs können nur über Router miteinander

kommunizieren.

11.2. Subnetzmaske

- Mit ihrer Hilfe ermittelt ein Host den Netzwerk und den Hostanteil seiner IP-Adresse

- Per Definition sind alle Bit des "Netzwerk-Teils" auf 1 zu setzen, alle Bit des "Host-Teils" auf 0.

| Hostanzahl | Subnetzmaske | 32-Bit-Wert | Suffix |

|---|---|---|---|

| 16.777.214 | 255.0.0.0 | 1111 1111 0000 0000 0000 0000 0000 0000 | /8 |

| 8.388.606 | 255.128.0.0 | 1111 1111 1000 0000 0000 0000 0000 0000 | /9 |

| 4.194.302 | 255.192.0.0 | 1111 1111 1100 0000 0000 0000 0000 0000 | /10 |

| 2.097.150 | 255.224.0.0 | 1111 1111 1110 0000 0000 0000 0000 0000 | /11 |

| 1.048.574 | 255.240.0.0 | 1111 1111 1111 0000 0000 0000 0000 0000 | /12 |

| 524.286 | 255.248.0.0 | 1111 1111 1111 1000 0000 0000 0000 0000 | /13 |

| 262.142 | 255.252.0.0 | 1111 1111 1111 1100 0000 0000 0000 0000 | /14 |

| 131.070 | 255.254.0.0 | 1111 1111 1111 1110 0000 0000 0000 0000 | /15 |

| 65.534 | 255.255.0.0 | 1111 1111 1111 1111 0000 0000 0000 0000 | /16 |

| 32.766 | 255.255.128.0 | 1111 1111 1111 1111 1000 0000 0000 0000 | /17 |

| 16.382 | 255.255.192.0 | 1111 1111 1111 1111 1100 0000 0000 0000 | /18 |

| 8.190 | 255.255.224.0 | 1111 1111 1111 1111 1110 0000 0000 0000 | /19 |

| 4.094 | 255.255.240.0 | 1111 1111 1111 1111 1111 0000 0000 0000 | /20 |

| 2.046 | 255.255.248.0 | 1111 1111 1111 1111 1111 1000 0000 0000 | /21 |

| 1.022 | 255.255.252.0 | 1111 1111 1111 1111 1111 1100 0000 0000 | /22 |

| 510 | 255.255.254.0 | 1111 1111 1111 1111 1111 1110 0000 0000 | /23 |

| 254 | 255.255.255.0 | 1111 1111 1111 1111 1111 1111 0000 0000 | /24 |

| 126 | 255.255.255.128 | 1111 1111 1111 1111 1111 1111 1000 0000 | /25 |

| 62 | 255.255.255.192 | 1111 1111 1111 1111 1111 1111 1100 0000 | /26 |

| 30 | 255.255.255.224 | 1111 1111 1111 1111 1111 1111 1110 0000 | /27 |

| 14 | 255.255.255.240 | 1111 1111 1111 1111 1111 1111 1111 0000 | /28 |

| 6 | 255.255.255.248 | 1111 1111 1111 1111 1111 1111 1111 1000 | /29 |

| 2 | 255.255.255.252 | 1111 1111 1111 1111 1111 1111 1111 1100 | /30 |

Hinweis: Jeweils die erste und letzte IP-Adresse eines IP-Adressbereichs (z. B. 192.168.0.0 bis 192.168.0.255) kennzeichnen die Netzwerk-Adresse (192.168.0.0) und Broadcast-Adresse (192.168.0.255). Diese Adressen können an keinen Host vergeben werden. Deshalb muss die Anzahl der IP-Adressen um zwei reduziert werden, damit man auf die richtige Anzahl nutzbarer IP-Adressen kommt.

11.3. Ermittlung der Netz-und Host-ID

Netzwerkadresse: Bei gegebener IP-Adresse erhält man die Netzwerkadresse, indem man

die IP-Adresse mit der Netzwerkmaske bitweise UND-verknüpft. Bei Netzwerkadressen sind

alle Bitstellen des Host-Anteils gleich 0.

Hostadresse: Bei gegebener IP-Adresse erhält man die Hostadresse, indem man die IPAdresse

mit der invertierten Netzwerkmaske bitweise UND-verknüpft. Bei Hostadressen sind

alle Bitstellen des Netz-Anteils gleich 0.

Beispiel:

11.4. Übungen Subnetting

BEISPIEL 1

Aufgabe: Gegeben ist eine IP und die zugehörige Subnetzmaske in

Dezimalschreibweise. Berechnen Sie die Netzwerkadresse des

zugehörigen Subnetzes, dessen Broadcast-Adresse und die Anzahl

der Hosts, die maximal in diesem Subnetz untergebracht werden können.

Gegeben: IP 113.8.66.42, Netmask 255.255.255.240

Rechnung:

Schritt 1 - Umwandlung der dezimalen Netmask in CIDR-Schreibweise

Die dezimale Darstellung der Netmask ( hier z.B. 255.255.255.240)

ist dem Verständnis der CIDR-Schreibweise eher hinderlich.

Also wird die SNM zu erst in binary umgewandelt,

daraus kann man die CIDR einfach ablesen :

dezimal 255 255 255 240

bin 11111111 11111111 11111111 11110000

Anzahl Bits 1 : 8 + 8 + 8 + 4 = 28

CIDR /28

Die CIDR ist folglich 28.

Schritt 2 - maximale Anzahl Hosts pro Subnetz bestimmen

Mit Hilfe der CIDR kann die maximale Anzahl von Hosts berechnet

werden, die in jedem einzelnen der entstehenden Subnetzte

untergebracht werden können :

Eine IP-Adresse hat 32 Bit, eine CIDR von 28 bedeutet,

dass 28 Bit davon Netzkennung sind. Folglich bleiben 4 Bit

für die Hostkennung übrig. Wir könnten also theoretisch 2^4 Hosts

pro Subnetz unterbringen. Die erste IP des Subnetzes ist

jedoch als Netzwerkadresse des Subnetzes selbst reserviert,

die letzte IP eines Subnetzes dient den Hosts des Subnetztes

als Broadcastadresse. Daher müssen diese beiden Adressen von

der theoretisch maximalen Anzahl subtrahiert werden. Es ergibt

sich in unserem Fall :

32 - 28 = 4

(Anzahl der Bits der IP-Adresse)-(CIDR)=(Anzahl Bits der Hostkennung)

2^4 = 16

2 hoch (Anzahl Bits der Hostkennung) = theoretische max. Anzahl der Hosts

16 - 2 = 14

/* 2 subtrahieren wegen Netzkennung und Broadcast */

Man kann folglich 14 Hosts pro Subnetz adressieren.

Schritt 3 - Netzadresse des Gesamtnetzes bestimmen, in dem sich die IP befindet.

Die in Schritt 1 bestimmte CIDR zeigt, dass die von links gesehen

ersten 28 Bit der IP-Adresse die Netzkennung sind und die von rechts

gesehen ersten 4 Bit die Hostkennunng. Das Umwandeln der IP in

das Binärsystem ergibt folgendes :

IP (dezimal): 113. 8. 66. 42

IP (binary) : 01110001 00001000 01000010 00101010

Um die Netzwerkadresse zu bestimmen, beachten wir nur den Teil der IP,

bei dem die SNM auf 1 gesetzt ist :

SNM (binary) : 11111111 11111111 11111111 11110000

Die Netzkennung lautet folglich in binary :

01110001 00001000 01000010 00100000

Beachten Sie, das die letzten 4 Bits Null sind, da die Subnetzmaske

an diesen Stellen 0 ist, und diese Zahlen folglich nicht zur Netzkennung,

sondern zur Hostkennung gehören!

Das Umwandeln ins Dezimalsystem ergibt :

113. 8. 66. 32

Folglich ist die Netzkennung 113.8.66.32.

Schritt 4 - Bestimmen der Schrittweite der einzelnen Subnetze

Zuerst ist das erste Oktett der Subnetzmaske zu bestimmen,

dass nicht komplett aus Bits besteht, die auf 1 gesetzt sind.

In der Dezimalschreibweise also von links nach rechts

das erste Oktett, das nicht 255 lautet.

In unserem Fall ist es das vierte Oktett, es lautet '240'.

256 - 240 = 16

Die Schrittweite ist also 16.

Schritt 5 - Bestimmen der Start- und End-IP-Adressen der einzelnen

Subnetze sowie von deren Broadcastadressen

Die Netzkennung des ersten Subnetzes lautet 113.8.66.32

(siehe Schritt 3). Es wird nun das erste Oktett der

IP benötigt, in dem die Hostkennung beginnt (also das

von links gesehen erste, in dem die Subnetzmaske nicht

255 lautet). Dies ist in unserem Fall das

vierte Oktett. Nur dieses betrachten wir im Folgenden :

Die Netzkennung des ersten Subnetztes lautet im

vierten Oktett 32, da die Schrittweite 16 beträgt

(siehe Schritt 4), beginnt das nächste Subnetz bei 48,

das darauf folgende bei 64, und so weiter. Daraus ergeben

sich die IP-Adressen in den jeweiligen Subnetzen

- sie liegen zwischen den Netzkennungen der Subnetze.

Die Broadcastadresse ist jeweils die letzte IP vor

der Netzkennung des nächsten Subnetztes.

Es ergibt sich in unserem Fall :

Subnetz 1

Netzkennung 113.8.66.32

IP-Bereich : 113.8.66.33 - 113.8.66.46

Broadcastadresse : 113.8.66.47

Subnetz 2

Netzkennung 113.8.66.48

IP-Bereich : 113.8.66.49 - 113.8.66.62

Broadcastadresse : 113.8.66.63

Subnetz 3

Netzkennung 113.8.66.64

IP-Bereich : 113.8.66.65 - 113.8.66.78

Broadcastadresse : 113.8.66.79

.

.

.

und so weiter

Damit sind wir fertig. Unser Host mit der IP 113.8.66.42 liegt

im Subnetz 1, die weiteren Subnetze hätten wir nicht berechnen

müssen, zur Verdeutlichung ist es hier aber geschehen.

11.5. Übungen zur Wiederholung

Aufgabe 1

Die folgenden Übungen orientieren sich an dem Beispiel hier oben auf der Seite.

Zu Bestimmen sind jeweils die angegebenen Eigenschaften, wie Sie unter der IP-Adresse und der Subnetmask zu finden sind.

Bitte kopieren Sie die Aufgabestellung auf Ihre persönliche Seiten und vervollstängigen Sie die Lösungen.

a) IP Adresse: 120.48.7.104 Subnetmask: 255.255.255.248

1. CIDR...................:

2. Max. Host Anzahl.......:

3. Netzadresse Subnetz....:

4. Erste gültige Adresse..:

5. Letzte gültige Adresse.:

6. Broadcast..............:

b) IP Adresse: 130.4.102.1 Subnetmask: 255.255.255.0

1. CIDR...................: /24

2. Max. Host Anzahl.......: 256

3. Netzadresse Subnetz....: 130.4.102.0

4. Erste gültige Adresse..: 130.4.102.1

5. Letzte gültige Adresse.: 130.4.102.254

6. Broadcast..............: 130.4.102.255

c) IP Adresse: 199.1.1.100 Subnetmask: 255.255.255.224

1. CIDR...................:

2. Max. Host Anzahl.......:

3. Netzadresse Subnetz....:

4. Erste gültige Adresse..:

5. Letzte gültige Adresse.:

6. Broadcast..............:

d) IP Adresse: 167.88.99.66 Subnetmask: 255.255.255.248

1. CIDR...................:

2. Max. Host Anzahl.......:

3. Netzadresse Subnetz....:

4. Erste gültige Adresse..:

5. Letzte gültige Adresse.:

6. Broadcast..............:

e) IP Adresse: 140.1.1.1 Subnetmask: 255.255.255.248

1. CIDR...................:

2. Max. Host Anzahl.......:

3. Netzadresse Subnetz....:

4. Erste gültige Adresse..:

5. Letzte gültige Adresse.:

6. Broadcast..............:

f) IP Adresse: 177.88.99.112 Subnetmask: 255.255.255.248

1. CIDR...................:

2. Max. Host Anzahl.......:

3. Netzadresse Subnetz....:

4. Erste gültige Adresse..:

5. Letzte gültige Adresse.:

6. Broadcast..............:

g) Sie haben die IP-Adresse 172.16.3.57/27. Welche sind die gültigen IP Adressen für Hosts ? A. 172.16.3.32 bis 172.16.3.62 B. 172.16.3.33 bis 172.16.3.62 C. 172.16.3.33 bis 172.16.3.63 D. 172.16.3.32 bis 172.16.3.63 Antwort:

h) Welche IP-Adresse können Sie nicht für einen Host verwenden bei der Subnetmask 255.255.255.192 und warum nicht ? A. 10.1.1.1 B. 10.1.1.66 C. 10.1.1.127 D. 10.1.1.130 Antwort:

i) Gegeben ist das folgende Netz: 130.4.102.0 Subnetmask: 255.255.255.0 Bilden Sie für dieses Netz Subnetze mit jeweils 16 gültigen Hosts (Rechner). Antwort:

Aufgabe 2

Ein Unternehmen hat 5 Abteilungen. Jede Abteilung soll ein gleich großes Subnetz aus dem Adressbereich 192.230.270.0 /24 erhalten. Bestimmen Sie diese Netze und schreiben Sie für alle Netze die folgenden Daten auf:

- NetzID

- Min/Max Adresse der PCs

- Broadcast

Aufgabe 3

Ein Unternehmen hat 1000 Mitarbeiter - bilden Sie für alle PCs der Mitarbeiter ein geeignetes Subnetz

Aufgabe 4

180.3.1.83 /27 - wie viele PCs können maximal angeschlossen werden?

Aufgabe 5

Gegeben sie folgender IP-Bereich: 194.64.10.x

Gefordert: 9 Subnetzte und 10 Hosts/Subnetz

Bestimmen Sie die ersten drei gültigen Subnetze

- a) Die Subnet-ID

- b) Die "Usable IP-Range"

- c) Die Broadcast-ID

- 194.64.10.0. Netz 1

- 194.64.10.16 Netz 2

- SNM /28. --> 255.255.255.240

Aufgabe 6

Gegeben sie folgender IP-Bereich: 134.1.x.x

Gefordert: 950 Subnetzte und 50 Hosts/Subnetz

Bestimmen Sie die ersten drei gültigen Subnetze

- a) Die Subnet-ID

- b) Die "Usable IP-Range"

- c) Die Broadcast-ID

Aufgabe 7

Gegeben sie folgender IP-Bereich: 14.x.x.x

Gefordert: 2000 Subnetzte und 500 Hosts/Subnetz

Bestimmen Sie die ersten drei gültigen Subnetze

- a) Die Subnet-ID

- b) Die "Usable IP-Range"

- c) Die Broadcast-ID

Aufgabe 8

Gegeben sie folgender IP-Bereich: 192.60.10.x

Gefordert: 8 Subnetzte und 20 Hosts/Subnetz

Bestimmen Sie für die gültigen Subnetze Nr. 5, 6,7

- a) Die Subnet-ID

- b) Die "Usable IP-Range"

- c) Die Broadcast-ID

Aufgabe 9

Gegeben sie folgender IP-Bereich: 20.x.x.x

Gefordert: 3000 Subnetzte und 600 Hosts/Subnetz

Bestimmen Sie für die gültigen Subnetze Nr. 1000 bis Nr. 1002

- a) Die Subnet-ID

- b) Die "Usable IP-Range"

- c) Die Broadcast-ID

Aufgabe 10

Gegeben sie folgender IP-Bereich: 192.60.10.x

Gefordert: 50 Subnetzte und 50 Hosts/Subnetz

Bestimmen Sie für die gültigen Subnetze Nr. 50 bis Nr. 53

- a) Die Subnet-ID

- b) Die "Usable IP-Range"

- c) Die Broadcast-ID

11.7. Übungen Adressbestimmung

CIDR (Classless Inter-Domain Routing) bietet eine effiziente Nutzung des bestehenden IPv4-Adress-Raumes. Die feste Zuordnung einer IP-Adresse zu einer Netzklasse entfällt, dafür unterteilt eine Netzmaske die IP-Adresse in einen Netzwerk- und einen Hostteil. Diese beiden Teile lassen sich berechnen durch UND-Verknüpfungen von IP-Adresse und Netzmaske im Dualsystem.

Aufgabe: Gegeben sei unten stehende IP-Adresse und Subnetz-Maske. Berechne:

- die Netzwerk ID

- die Broadcast-Adresse

- die erste IP-Adresse

- die letzte IP-Adresse

- die Anzahl der möglichen Geräteadressen

| Aufgabe | IP-Adresse | Subnetmask (CIDR) |

| 1. | 58.69.50.231 | /14 |

| 2. | 154.179.82.111 | /19 |

| 3. | 186.44.243.215 | /30 |

| 4. | 175.245.148.43 | /10 |

| 5. | 8.8.8.8 | /28 |

11.8. Lösungen zu Übungen IP

a) IP Adresse: 120.48.7.104 Subnetmask: 255.255.255.248

1. CIDR...................: /29

2. Max. Host Anzahl.......: 6

3. Netzadresse Subnetz....: 120.48.7.104

4. Erste gültige Adresse..: 120.48.7.105

5. Letzte gültige Adresse.:120.48.7.110

6. Broadcast..............: 120.48.7.111

b) IP Adresse: 130.4.102.1 Subnetmask: 255.255.255.0

1. CIDR...................: /24

2. Max. Host Anzahl.......: 254

3. Netzadresse Subnetz....: 130.4.102.0

4. Erste gültige Adresse..: 130.4.102.1

5. Letzte gültige Adresse.: 130.4.102.254

6. Broadcast..............: 130.4.102.255

c) IP Adresse: 199.1.1.100 Subnetmask: 255.255.255.224

1. CIDR...................: /27

2. Max. Host Anzahl.......: 30

3. Netzadresse Subnetz....: 199.1.1.96

4. Erste gültige Adresse..: 199.1.1.97

5. Letzte gültige Adresse.: 199.1.1.96.126

6. Broadcast..............: 199.1.1.96.127

d) IP Adresse: 167.88.99.66 Subnetmask: 255.255.255.248

1. CIDR...................: /29

2. Max. Host Anzahl.......:6

3. Netzadresse Subnetz....: 167.88.99.64

4. Erste gültige Adresse..: 167.88.99.65

5. Letzte gültige Adresse.: 167.88.99.70

6. Broadcast..............: 167.88.99.71

e) IP Adresse: 140.1.1.1 Subnetmask: 255.255.255.248

1. CIDR...................:/29

2. Max. Host Anzahl.......: 6

3. Netzadresse Subnetz....: 140.1.1.0

4. Erste gültige Adresse..:140.1.1.1

5. Letzte gültige Adresse.:140.1.1.6

6. Broadcast..............:140.1.1.7

f) IP Adresse: 177.88.99.112 Subnetmask: 255.255.255.248

1. CIDR...................: /29

2. Max. Host Anzahl.......: 6

3. Netzadresse Subnetz....:177.88.99.112

4. Erste gültige Adresse..:177.88.99.113

5. Letzte gültige Adresse.:177.88.99.118

6. Broadcast..............:177.88.99.119

g)

Sie haben die IP-Adresse 172.16.3.57/27.

Welche sind die gültigen IP Adressen für Hosts ?

A. 172.16.3.32 bis 172.16.3.62

B. 172.16.3.33 bis 172.16.3.62 <-----

C. 172.16.3.33 bis 172.16.3.63

D. 172.16.3.32 bis 172.16.3.63

Antwort: D

h)

Welche IP-Adresse können Sie nicht für einen Host verwenden bei der Subnetmask

255.255.255.192 und warum nicht ?

A. 10.1.1.1

B. 10.1.1.66

C. 10.1.1.127

D. 10.1.1.130

Antwort: c weil brodkaste von dem 2. Subnetz

i)

Gegeben ist das folgende Netz: 130.4.102.0 Subnetmask: 255.255.255.0

Bilden Sie für dieses Netz Subnetze mit jeweils 16 Hosts.

Antwort:

130.4.102.0/27

130.4.102.32/27…

11.9. Übungen Netze bauen

Aufgabe:

Von der ICANN wurde Ihnen Class-C Netze zugewiesen.

Entwerfen Sie ein möglichst effizientes Adressierungsschema mit VLSM für Ihre Niederlassungen. Entwerfen Sie Ihre Subnetze so, dass die geforderte Anzahl an IP-Adressen gerade so zugewiesen werden kann und noch möglichst viel Platz im C-Netz übrig bleibt für weitere Subnetze.

192.230.69.0/24

| Niederlassung | Benötigte Hosts | |

| Erfurt | 25 | |

| Osnabrück | 12 | |

| Dortmund | 11 | |

| Koblenz | 5 |

192.236.22.0/24

| Niederlassung | Benötigte Hosts | |

| Nürnberg | 29 | |

| Münster | 29 | |

| Darmstadt | 29 | |

| Salzgitter | 27 | |

| Krefeld | 14 |

192.133.129.0/24

| Niederlassung | Benötigte Hosts | |

| Ingolstadt | 57 | |

| Augsburg | 29 | |

| Salzgitter | 28 | |

| Duisburg | 9 |

11.10. Netze bauen II

Die folgende Auflistung zeigt die bisher konfigurierten Netze in der Firma.

Abteilung Netzadressse Subnetmaske

Produktion 172.16.0.0 255.255.255.0

Einkauf 172.16.1.0 255.255.255.128

Vertrieb 172.16.1.128 255.255.255.128

Geschäftsleitung 172.16.2.0 255.255.255.224

Zusätzlich sollen weitere Abteilungen in das Netzwerk integriert werden. Diese bekommen an jedem Arbeitsplatz einen PC und ein VOIP Telefon aufgestellt.

Abteilung Anzahl der Arbeitsplätze

Qualitätskontrolle 25

Support 65

Entwicklung 33

Standortleitung 6

Planen Sie die Subnetzte für die zusätzlichen Abteilungen so, dass möglichst wenig IP Adressen verschwendet werden.

11.11. Lösung Netze bauen II

11.12. Netze bauen III

Aufgabe 1

Berechnen Sie für das Netz 130.4.102.1 und 255.255.255.128 die

a. CIDR.....................................:

b. Max. IP Anzahl......................:

c. Netzadresse Subnetz............:

d. Erste gültige Host Adresse…:

e. Letzte gültige Host Adresse..:

f. Broadcast..............................:

Aufgabe 2

Eine Firma, die eine öffentliche Klasse C Netzadresse 192.3.17.0 gekauft hat, möchte nicht alle möglichen 254 Hosts in einem Netz betreiben. Abteilungen (Personalabteilung, Einkauf, Verkauf, Lager, Buchhaltung) sollen logisch voneinander getrennt werden. Die Firma hat zurzeit 100 PCs im Einsatz mit maximal 25 PCs in einer Abteilung. Die Lösung, weitere Netzadressen der Klasse C zu kaufen, verbietet sich aus Kostengründen und der Verfügbarkeit öffentlicher IP Adressen. Ein gangbarer Weg ist die Unterteilung des Klasse C Netzes in 5 Teilnetze (Subnetze).

Realisieren Sie diese Anforderung!

Lösung: http://netzwerkassistent.de/front_content.php?idcat=21

11.13. Aufgaben IP

Aufgabe 2

Geben Sie zu jeder IP-Adresse die zugehörige Adressklasse an und weisen Sie die passende Standard-Subnetzmaske in der Dezimal- und CIDR-Schreibweise zu sowie die entsprechende Netzadresse.

|

IP-Adresse |

Adressklasse |

Standard -Subnetzmaske |

CIDR |

Netzadresse |

|

216.14.55.137 |

||||

|

123.1.1.15 |

||||

|

150.127.221.244 |

||||

|

194.125.35.199 |

||||

|

175.12.239.244 |

Aufgabe 3

Welche der folgenden Host-IP-Adressen können für kommerzielle Netze verwendet werden? Warum bzw. warum nicht? (Standard Subnetmaske vorausgesetzt)

|

IP-Adresse |

Gültige Adresse? (Ja/Nein) |

Warum bzw. warum nicht? |

|

150.100.255.255 |

||

|

175.100.255.18 |

||

|

195.234.253.0 |

||

|

100.0.0.23 |

||

|

188.258.221.176 |

||

|

224.156.217.73 |

||

|

127.0.0.1 |

Aufgabe 4

Gegeben ist das Netz 12.x.x.x

a) Der Kunde wünscht 7000 Subnetze mit 1000 Clients, Ist dies möglich? (mit Rechnung)

b) Bestimmen Sie die notwendige Subnetzmaske. (mit Berechnung)

c) Berechnen Sie die Subnetze 1, 2 und 3 (Subnet-ID, usable IP-Range, Broadcast)

12. IP Paket

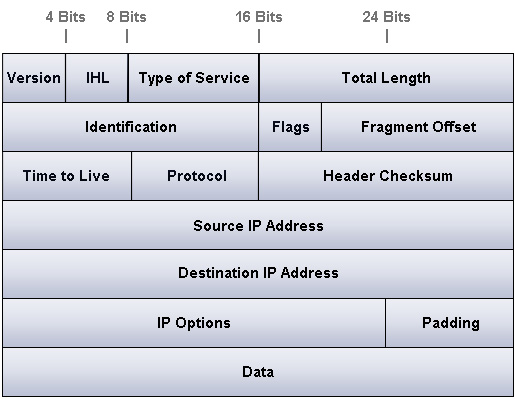

IP Protokoll - Aufbau der Pakete

IP-Header

Das IP-Paket oder exakt Datagram ist das Grundelement der Internet-Datenkommunikation. Es besteht immer aus zwei Teilen: den Kopfdaten, die Informationen über Quelle, Ziel, Status, Fragmentierung, etc. enthalten, und den Nutzdaten. Das TCP-Protokoll zum Beispiel befindet sich ausschließlich in den Nutzdaten des IP-Pakets – eine Schicht weiter oben im OSI-Modell.

- Der IP-Protokollkopf

Erläuterungen zum Protokollkopf

Version

4 Bit breit. Die IP-Version. Hierbei sind Version 4 und Version 6 zur Zeit möglich, wobei Version 4 die im Internet meistgenutzte ist.

IHL (IP Header Length)

4 Bit breit. Die gesamte Länge des IP-Kopfdatenbereiches wird in Vielfachen von 32 Bit angegeben. Steht hier also eine 5, so ist der Kopfdatenbereich 5 mal 32 Bit gleich 160 Bit oder 20 Byte lang, was auch die Minimallänge für den IP-Kopfdatenbereich ist (das Options-Feld ist optional).

n = Anzahl Options

Gesamtlänge = ( ( 5+n ) * 32 )

TOS (Type of Service)

8 Bit breit. Das Feld kann für die Priorisierung von IP-Datenpaketen gesetzt und ausgewertet werden (Quality of Service).

Früher (RFC 791) wurden die Bits wie folgt interpretiert:

Bits 0-2: Precedence. Bit 3: 0 = Normal Delay, 1 = Low Delay. Bits 4: 0 = Normal Throughput, 1 = High Throughput. Bits 5: 0 = Normal Reliability, 1 = High Reliability. Bit 6-7: Reserved for Future Use.

Seit Dezember 1998 (RFC 2474) gilt folgende Aufteilung:

Bits 0-5: DSCP (Differenciated Services Code Point) Bits 6-7: CU (Currently unused)

Seit September 2001 (RFC 3168) gilt folgende Aufteilung:

Bits 0-5: DSCP (Differenciated Services Code Point) Bits 6-7: ECN (Explicit Congestion Notification - IP Flusskontrolle)

Die beiden Standards RFC 791 und RFC 2474 sind dann kompatibel, wenn man die ersten 6 Bit auf Null setzt.

Total Length

16 Bit breit. Gibt die Länge des gesamten Pakets (inkl. Kopfdaten) in Bytes an. Daraus ergibt sich eine maximale Paketlänge von 65536 Bytes (64 kB).

Identification

16 Bit breit. Dieses und die beiden folgenden Felder Flags und Fragment Offset steuern die Reassembly (Zusammensetzen von zuvor fragmentierten IP-Datenpaketen). Eindeutige Kennung eines Datagramms. Anhand dieses Feldes und der 'Source Address' kann der Empfänger die Zusammengehörigkeit von Fragmenten detektieren und sie wieder reassemblieren.

Flags

3 Bit breit. Einige Kontroll-Schalter mit folgender Bedeutung:

Bit 0 : reserviert, muss 0 sein Bit 1 (DF): 0/1 darf/darf nicht zerlegt (fragmentiert) werden Bit 2 (MF): 0/1 letztes Fragment/weitere Fragmente folgen

Fragment Offset

13 Bit breit. Eine Nummer, die bei fragmentierten Paketen besagt, welche Position innerhalb des Paketes das Fragment einnimmt. Der Offset wird angegeben in Schritten von 64 Bit bzw. 8 Byte, wobei das erste Fragment den Wert null hat.

Time to Live

8 Bit breit. Ein Wert, der die Lebensdauer des Pakets angibt. Hat dieses Feld den Wert null, so wird das Paket verworfen. Jede Station (Router) auf dem Weg des Pakets verringert diesen Wert um eins. Dies soll verhindern, dass Pakete ewig weitergeleitet werden (beispielsweise wenn das Paket fälschlicherweise im Kreis geleitet wird und somit das Netz überlasten würde).

Der Standard von 1981 sieht vor, dass jede Station den TTL-Wert um die Anzahl Sekunden verringert, wie lange das Paket an der Station verweilt, mindestens jedoch um eins. Heute wird es de facto als Hop-Count implementiert.

Protocol

8 Bit breit. Dieses Feld bezeichnet das Folgeprotokoll. Enthält das IP-Paket z. B. ein TCP-Paket, steht hier der Wert 0x06.

Header Checksum

16 Bit breit. Eine Prüfsumme ausschließlich für den Kopfdatenbereich (IP selbst hat keine Mechanismen zur Prüfung der Nutzlast auf Korrektheit, dies wird im TCP/IP-Referenzmodell durch die Transportschicht sichergestellt). Dieser Wert wird bei jeder Station neu verifiziert und – weil z.B. TTL sich pro Hop verändert – neu berechnet. Dabei werden alle 16-Bit-Halbwörter des Kopfdatenbereichs in Einerkomplement-Arithmetik addiert und von der Summe das Einerkomplement gebildet. Vorteil dabei ist, dass sich die Checksumme pro Hop nur um eins erhöht. Die Berechnung kann daher schnell in Hardware ausgeführt werden. Bei einem zuverlässigerem Prüfverfahren wie CRC müsste dagegen die Prüfsumme bei jedem Hop komplett neu berechnet werden. Trotzdem kostet das Aktualisieren der Prüfsumme verhältnismäßig viel Zeit. Moderne Router überprüfen die Header Checksum aus Performancegründen nicht und inkrementieren sie nur. Diese Umstände haben dazu geführt, dass dieses Feld bei IPv6 nicht mehr existiert.

Source Address

32 Bit breit. Enthält die Quelladresse des IP-Pakets in network byte order (Big Endian, erstes Byte ist das most significant Byte).

Destination Address

Enthält die IP-Adresse|Zieladresse im gleichen Format wie die Quelladresse.

Options und Padding

Zusatzinformationen. Die Optionen müssen ein Vielfaches von 32 Bit lang sein. Sind sie das nicht, wird mit 0-Bits aufgefüllt (Padding). Aufgrund der Größenbeschränkung des Feldes Internet Header Length können die Optionen maximal 40 Byte lang sein.

- Strict Routing: Option gibt den kompletten Pfad an, welches das Packet durchlaufen muss

- Free Routing: Option gibt eine Liste von Routern an, die vom Packet nicht verfehlt werden dürfen

- Record Route: Lässt die komplette Route aufzeichnen (Heute reicht die Grösse des Option-Feldes meist nicht mehr dafür aus)

- Time Stamp: Zeitstempel

- Security: Bezeichnet, wie geheim das Datagramm ist

13. MTU

MTU

- Maximum Transmission Unit (MTU) beschreibt die maximale Paketgröße, die über ein Netzwerk übertragen werden kann, ohne dass das Datenpaket fragmentiert werden muss. Die MTU wird in Oktetts angegeben. Die MTU wird durch die verwendete Hardware/Technik bestimmt.

Abbildung: Auswirkung unterschiedlicher MTU-Werte

IP übernimmt die Aufgabe, für die Netzwerkschnittstelle, die Datenpakete bei Bedarf in kleinere Einheiten aufzuteilen. Diesen Vorgang nennt man Fragmentierung. Er ist wesentlicher Bestandteil des Internet Protocols (IP). Für die MTUs gibt es hardwareabhängige Werte, die sich je nach Netzwerktyp unterscheiden.

MTU bezieht sich auf die maximale Größe eines Datenpakets, das über ein Netzwerk übertragen werden kann, ohne in kleinere Pakete aufgeteilt zu werden.

Die MTU wird normalerweise in Bytes gemessen und hängt von der Art des Netzwerks ab, das verwendet wird. Zum Beispiel ist die MTU für Ethernet-Netzwerke normalerweise 1500 Bytes, während die MTU für PPPoE-Verbindungen (Point-to-Point Protocol over Ethernet) oft auf 1492 Bytes begrenzt ist, um Platz für die Header-Informationen zu lassen.

Wenn die Größe eines Datenpakets größer als die MTU eines Netzwerks ist, muss das Paket in kleinere Einheiten aufgeteilt werden, die als Fragmentierung bezeichnet wird. Die Fragmentierung kann jedoch zu einer erhöhten Latenz und einer schlechteren Leistung führen.

Gründe für die Fragmentierung

- Herstellung der Kompatibilität unterschiedlicher Hardware, Software, Protokolle und Übertragungssysteme

- Maßnahme zur Fehlerreduzierung

- Begrenzung der Zugriffszeit und somit Erhöhung der Zugriffsgerechtigkeit auf das Übertragungsmedium

Beispiele für MTU und MSS (bei TCP/IP)

| Netzwerktyp | MTU | MSS |

|---|---|---|

| IEEE 802.3 (PPPoE-Implementierung / DSL) | ≤ 1.492 Byte | 1.452 Byte |

| Ethernet (V2 Frame Format) | 1.500 Byte | 1.460 Byte |

| WLAN (IEEE 802.11) | 2.312 Byte | |

| Token Ring (4 MBit/s) | 4.464 Byte | |

| Token Ring (16 MBit/s) | 17.914 Byte | |

| X.25 / analoge Modem-Verbindungen | 576 Byte | 536 Byte |

| min. MTU IPv4 | 68 Byte | |

| min. MTU IPv6 | 1.280 Byte |

Die Länge/Größe eines IP-Pakets muss streng nach der jeweils gültigen MTU eingehalten werden, da die Daten sonst nicht übertragen werden können. Ungünstig eingestellte MTU-Werte können auch sporadische Übertragungsprobleme hervorrufen. Bei der Fehlersuche in IP-Netzen sollte das berücksichtigt werden.

Unterschied: MTU und MSS

Im Zusammenhang mit MTU fällt häufig die Bezeichnung MSS (Maximum Segment Size). Beide darf man nicht verwechseln. Sie stehen in direktem Zusammenhang. Die MTU gibt die Größe des kompletten TCP/IP-Paketes an. Die MSS gibt nur den Platz für die Nutzdaten im TCP/IP-Paket an. Üblicherweise ist der IP-Header und TCP-Header jeweils 20 Byte groß, wenn die Header-Felder Options nicht genutzt werden. Also zusammen mindestens 40 Byte.

14. IP Paket analysieren

15. Lösung IP Paket analysieren

16. ICMP - Internet Control Message Protocol

ICMP - Internet Control Message Protocol

Neben dem Internetprotokoll (IP) sind auf der Internetschicht noch weitere Protokolle angesiedelt. Eins davon ist ICMP.

ICMP-Pakete werden immer als IP-Datagramm verschickt.

Es dient dazu, Hosts günstigere Routen zu einem Ziel bekanntzugeben, über Routing-Probleme zu informieren oder Verbindungen wegen Problemen im Datennetz abzubrechen.

Die Meldungen des ICMP-Protokolls sind in zwei Klassen definiert: In Fehlermeldungen wie "DEE nicht erreichbar", Wegumleitung, Ressourcen nicht mehr nutzbar, Zeit abgelaufen und Parameterproblem, und in Informationsmeldungen wie Zeitmessung, Adressmaske, Router-Findung und Echo, um feststellen zu können, ob ein Bestimmungsort erreichbar ist und antwortet.

Auf ICMP basieren die z.B. Kommandos ping und traceroute.

Wie eben gesagt, dient ICMP im Netzwerk zum Austausch von Fehler- und Informationsmeldungen, kann aber auch für Angriffe im Netzwerk missbraucht werden.

Da ICMP komplett zu blockieren oder komplett zu erlauben zu viele Probleme verursachen würde, empfiehlt man die folgenden Typen freizuschalten:

- ICMP Unreachable

- ICMP Unreachable, Fragmentation Needed (wird verwendet von Path MTU Discovery)

- ICMP Time Exceeded in Transit (TTL expired in transit bei traceroute unter UNIX und tracert unter Windows)

- ICMP Echo Request (Ausgehend, wird benutzt von Ping)

Alle anderen ICMP-Typen werden nur nach Bedarf freigeschaltet, bei einer Firewall ins Internet restriktiver als bei einer zwischen zwei internen Netzen.

Ping of Death

Als Ping of Death bezeichnet man eine spezielle Denial-of-Service-Attacke (DoS-Attacke), mit dem Ziel, das angegriffene System zum Absturz zu bringen.

Ein Ping of Death ist ein ICMP-Paket, welches aufgrund eines Fehlers in der Implementierung des IP-Protokolls auf vielen Betriebssystemen beim Empfänger einen Buffer Overflow erzeugt. Netzwerkpakete, die größer sind als die zulässige MTU (im weitverbreiteten Ethernet 1500 Bytes) werden üblicherweise in kleinere Fragmente aufgeteilt und beim Empfänger wieder zusammengesetzt. Um die Reassemblierung zu ermöglichen, erhält jedes Fragment eine Größe und einen Offset, welcher die Position im Gesamtpaket spezifiziert. Es ist jedoch möglich, beim letzten Fragment einen Offset und eine Fragmentgröße so zu kombinieren, dass das Gesamtpaket größer als die maximal zulässigen 65.535 Bytes wird. Bei der Zusammensetzung eines solchen Pakets werden auf Seiten des Empfängers möglicherweise interne Variablen überschrieben und das System zum Absturz gebracht.

Die hierfür anfälligen Systeme wurden gepatcht und sind in der Regel heute nicht mehr im Einsatz. Betroffen waren neben Windows NT und Windows 95 auch viele UNIX-Derivate wie zum Beispiel AIX, HP-UX, Linux und Solaris.